mta написал(а):Актуальный вопрос как найти audio в дампе?

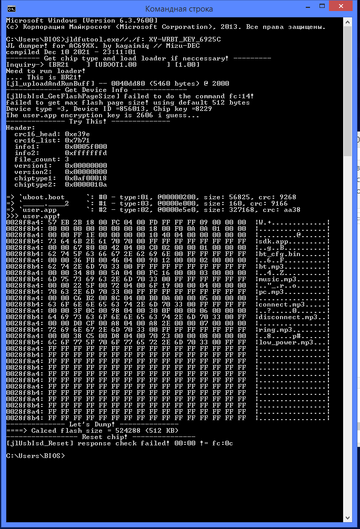

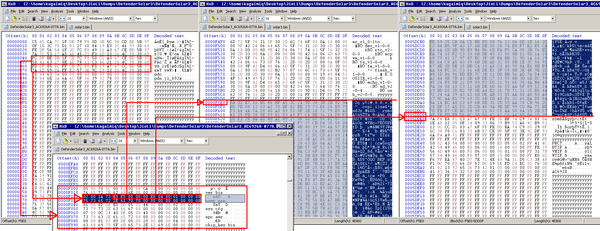

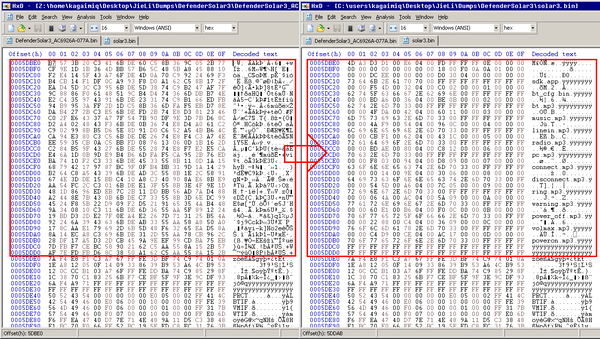

Сначала узнаём область зашифрованной прошивки.

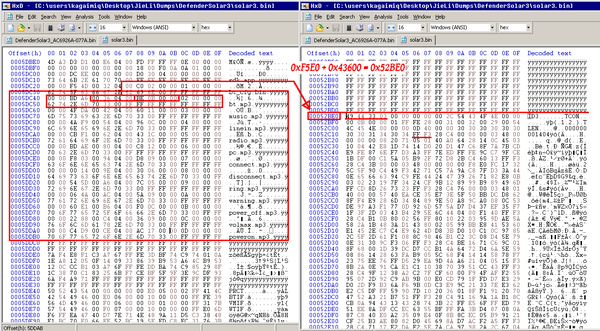

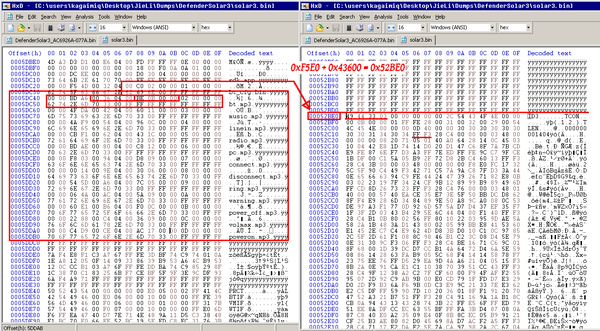

В этом случае, она начинается в 0xF5E0, и заканчивается в 0x5DDE0 (68 байт далее это sys.cfg, учитывать его надо если мы собираетмся перешифровать прошивку для записи в другой чип - тогда это 0x5DE24)

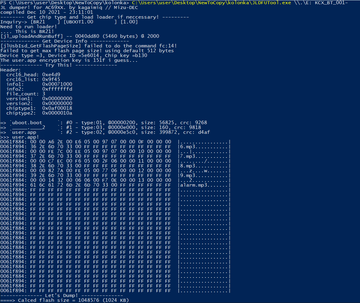

Далее, расшифровываем это всё через recrypt.py:

recrypt.py <файл дампа> <выходной файл> 0x077A -1 0xF5E0 0x5DDE0

В данном случае, chipkey у чипа был 0x077A, поэтому указываем его. Нам надо это всё расшифровать, поэтому указываем тут -1. Далее идут начало и конец - 0xF5C0 и 0x5DDE0.

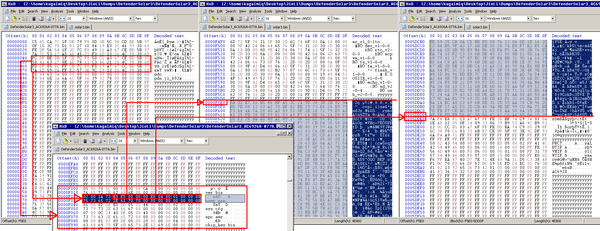

В выходном файле должно всё стать расшифрованным:

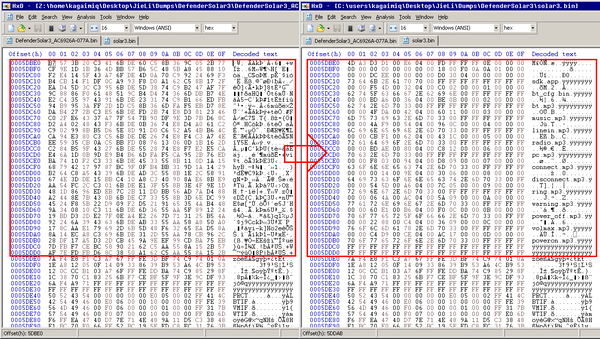

Идём примерно в конец в расшифрованном дампе, и мы видим список файлов. Адреса у файлом тут указываются относительно начала этой зашифрованной области (user.app)

Ну и здесь мы видим эти самые mp3 файлы со звуками:

Чтобы тут что-то изменить, проще пока просто оттуда вытащить все файлы (sdk.app, bt_cfg.bin, ...) и собрать всё через isd_download с SDK AC692N:

isd_download -tonorflash -boot 0x2000 -dev br21 -div6 -wait 300 -f uboot.boot sdk.app bt_cfg.bin bt.mp3 ...

Тут уже можно моменять звуки, добавить, убрать, и т.д. Если не нужны звуки, не указываем эти mp3 файлы вообще.

Как-то так...

Отредактировано kagaimiq (2023-02-24 23:09:01)

- Подпись автора

水Mizu-DEC JLtech since 22.06.2019